Les mots de passe sont une préoccupation de longue date. Il est notoire que beaucoup d’entre nous utilisent par défaut des mots de passe prévisibles et faibles, et même lorsque nous ne le faisons pas, se souvenir des mots de passe complexes devient un défi.

Le fait troublant est que même les mots de passe forts comportant des combinaisons complexes ne sont pas à l’abri des attaques. hameçonnage et escroqueries. Les gestionnaires de mots de passe constituaient une solution temporaire, mais ils présentent leurs défauts et leurs vulnérabilités.

Mais l’horizon s’annonce prometteur : après près de dix ans de préparation, les mots de passe sont en passe de révolutionner notre sécurité numérique. Voici un aperçu de ce qu'ils sont, de la façon dont ils sont appelés à changer le paysage de l'authentification numérique et de ce que cela signifiera pour votre application grand public.

Understanding Passkeys

Au lieu de la combinaison traditionnelle nom d'utilisateur-mot de passe, un mot de passe offre une méthode plus sécurisée et plus simple pour se connecter aux plateformes en ligne. La beauté des mots de passe réside dans leur dépendance à la cryptographie à clé publique. Sans plonger trop profondément dans les détails techniques, chaque fois que vous vous connectez, votre appareil reçoit un identifiant de connexion unique.

Ce processus minimise le risque que des pirates informatiques obtiennent vos informations. Cette avancée est le résultat des efforts du Alliance FIDO, un consortium de géants de la technologie comme Apple, Google, Microsoft et bien d'autres, qui ont reconnu le besoin urgent d'une méthode d'authentification plus sûre.

How Do Passkeys Work?

Les clés d'accès relèvent de l'authentification Web (WebAuthn). Ce système exploite la cryptographie à clé publique, une méthode éprouvée utilisée par diverses plateformes de messagerie et de paiement sécurisées.

Voici une brève ventilation :

- Clés publiques et privées: Lors de la création du compte, deux clés sont générées. La clé publique, stockée sur les serveurs du service, n'a pas besoin d'être confidentielle. En revanche, la clé privée reste sauvegardée sur votre appareil.

- Processus d'authentification: Lors de la connexion, le service utilise votre clé publique pour contester votre appareil. La clé privée de votre appareil relève ce défi sans révéler aucun détail sensible. Cela garantit une authentification sécurisée et à l’épreuve du piratage.

Pour les utilisateurs, ce processus reste largement invisible. Une simple invite d'appareil ou de navigateur pour un code PIN ou une vérification biométrique, comme FaceID ou TouchID, est tout ce que vous rencontrerez.

Les clés d'accès ont une couche supplémentaire qui synchronise ces clés entre les services cloud des grandes technologies respectives (Apple, Google, Microsoft). Cette couche importante comble le manque d’expérience utilisateur, permettant une commutation transparente entre les appareils sans réinscription des clés, ce qui a été considéré comme une lacune importante dans l’adoption généralisée de FIDO2.

Parce que les clés d'accès, par définition, englobent plusieurs facteurs, elles répondent à la définition de Authentification multi-facteurs (MFA), répondant spécifiquement aux éléments suivants :

- Facteur de possession (quelque chose que vous possédez) – L’utilisateur possède l’appareil contenant la clé privée

- Facteur d’inhérence ou facteur de connaissance – La biométrie de l'utilisateur (FaceID, Touch ID, Empreinte digitale) ou le code PIN de l'appareil

Ces propriétés font des clés d'accès un seul facteur d'authentification valide pour les scénarios de connexion ou complètent d'autres facteurs dans les scénarios d'authentification renforcée. Regarde ça Démo Passkeys pour une mise en œuvre dans le monde réel.

Device Compatibility

Pour le moment, la fonctionnalité multiplateforme pour les mots de passe reste un travail en cours. Les appareils iOS et macOS d'Apple prennent en charge les mots de passe, tout comme les appareils Android de Google. Microsoft améliore également sa prise en charge des mots de passe, avec des mises à jour importantes à l'horizon.

Voici une mise à jour liste de support des appareils.

What can you do to start implementing passkeys?

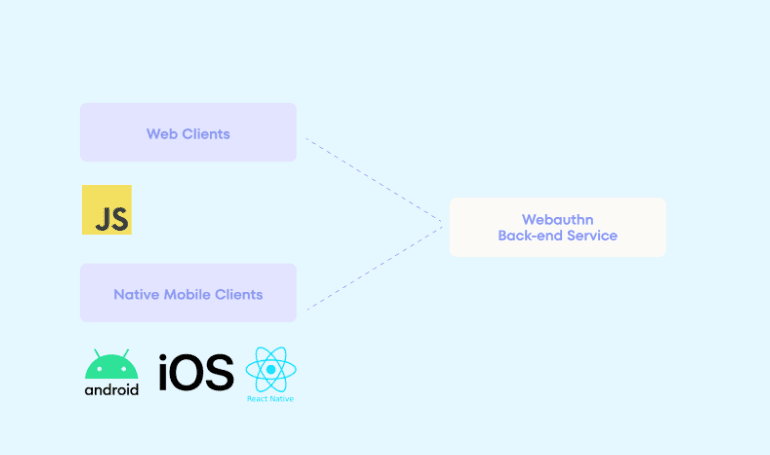

La mise en œuvre des clés d’accès peut être simple, à condition que vous disposiez de l’infrastructure nécessaire. Un élément essentiel de votre architecture est un service ou un serveur back-end WebAuthn, qui fournit les points de terminaison de l'API back-end pour gérer le cycle de vie complet de la gestion des clés d'accès.

Une fois qu'un service WebAuthn est établi, l'accès aux SDK et bibliothèques côté client est nécessaire pour effectuer les cérémonies d'inscription et de vérification côté client. La bonne nouvelle est qu’il existe désormais de nombreuses bibliothèques côté client largement disponibles qui peuvent simplifier le processus. Par exemple, Authsignal fournit le SDK suivants ici:

- SDK Javascript pour les mots de passe

- React Native SDK pour les clés d'accès

- SDK iOS pour les mots de passe

- SDK Android pour les mots de passe

Il est important de noter que l’intégration technique n’est qu’une partie d’une mise en œuvre plus large. L’expérience utilisateur et les considérations de sécurité doivent être bien comprises. Le Considérations sur la mise en œuvre du mot de passe sont expliqués en détail dans un article de blog.

Passkeys, the future is now.

Nous nous trouvons désormais à l’intersection passionnante de la maturité rapide de la technologie Passkeys. Les navigateurs et appareils modernes, en particulier dans les écosystèmes Apple et Android, prennent largement en charge les clés d'accès, et les applications grand public grand public proposent désormais des fonctionnalités de clé d'accès (par exemple, Kayak, TikTok). Enfin, l'intégration technique a été simplifiée grâce à des solutions de clé d'accès prêtes à l'emploi comme Authsignal, offrant tous les composants comme un service WebAuthn back-end et des SDK client.

Il ne devrait y avoir aucune excuse ou obstacle majeur pour que votre application adopte les clés d'accès comme élément essentiel de la façon dont vous interagissez avec vos clients, leur offrant une expérience utilisateur transparente mais, plus important encore, hautement sécurisée.