CVE (Common Vulnerabilities and Exposures) est une liste d’informations accessible au public pour aider les professionnels et les organisations de cybersécurité à identifier les failles de sécurité connues.

Il a été introduit en 1999 par la MITRE Corporation, une organisation à but non lucratif financée par le gouvernement des États-Unis. Oui, c'est la même société derrière MITRE ATT&CK, un modèle de sécurité potentiellement meilleur que le chaîne de cyber-tuerie.

Il est devenu la norme pour l’ensemble du secteur de la cybersécurité à travers le monde. Ainsi, toute personne souhaitant maintenir à jour ses stratégies de cybersécurité ou souhaitant protéger ses systèmes se réfère au CVE.

What is CVE?

CVE est un catalogue accessible au public contenant des informations sur les vulnérabilités et leur gravité potentielle en matière de sécurité.

Il ne s'agit pas d'une base de données de vulnérabilités, étant donné que vous ne disposez pas de suffisamment d'informations techniques concernant les vulnérabilités (comme l'impact, le correctif, etc.). Un CVE comprend des informations telles que la date, le numéro de référence et une brève description de la vulnérabilité.

Tous les acteurs du secteur de la cybersécurité se réfèrent à CVE pour maintenir leurs stratégies à jour. Vous pouvez vous référer à la liste CVE maintenue sur son Page GitHub pour trouver, rechercher ou télécharger des informations concernant un certain CVE.

Il est important de noter qu’il est impossible de tout trouver dans le CVE. Vous devez toujours faire des recherches, suivre l’actualité et être à l’affût de chaque vulnérabilité. Cela étant dit, CVE est un catalogue énorme et utile.

Why Do We Need CVE?

Même si le CVE ne fait pas tout, pouvez-vous imaginer la cybersécurité sans CVE ?

CVE rend les informations accessibles et classe les vulnérabilités sous un nom commun. Un expert en cybersécurité peut rapidement commencer à rechercher un correctif ou à se défendre contre une menace en vérifiant les CVE associés au logiciel ou au système.

En d’autres termes, il s’agit d’un élément essentiel du évaluation des risques en matière de cybersécurité processus, étant donné que vous obtenez des informations précises sur les problèmes liés à votre logiciel ou système.

Goals of CVE

L'objectif principal de CVE est de collaborer et de partager des connaissances sur les vulnérabilités et l'exposition afin de mieux nous défendre.

Certains d'entre eux comprennent:

- Permettez à chacun de comprendre/reconnaître facilement les vulnérabilités connues.

- Filtrez les failles de sécurité par année.

- Facilitez le partage des connaissances pour mieux gérer la cybersécurité.

- Ajoutez plus d’informations sur les bases de données de vulnérabilités et les comparaisons d’outils de sécurité.

Bien entendu, avec un CVE, on peut mieux défendre ou résoudre les problèmes d'un produit ou d'une organisation pour protéger les informations personnelles, et ajoutez également des informations pour Médecine légale numérique quand quelque chose ne va pas.

Here’s How a CVE is Created

Un CVE ne peut être attribué (ou généré) que par un partenaire du programme CVE.

Le partenaire peut être le Autorité du numéro CVE (CNA) ou avoir un rôle spécifié dans le programme CVE. Un CNA attribue des identifiants à la vulnérabilité, considérant qu'elle répond à des critères spécifiques, que nous explorerons au fur et à mesure de votre lecture.

Ces Partenaires du programme CVE peut attribuer et publier les enregistrements CVE. Quelques exemples incluent Microsoft, Red Hat, Et d'autres organismes de recherche or programmes de primes de bogues.

Une fois qu'une vulnérabilité est trouvée, l'organisation ou le fournisseur doit fournir les informations requises pour qu'elle soit considérée comme ajoutée en tant que CVE. Les données comprennent :

- Type de vulnérabilité (Injection SQL, Buffer Overflow, etc.)

- Si le fournisseur ou l'équipe produit a confirmé/reconnu la vulnérabilité

- Type d'attaque (physique, à distance, etc.)

- Impact potentiel de la vulnérabilité

- Détails des composants affectés par la vulnérabilité

- Détails sur la vulnérabilité

- Remerciements à celui qui a découvert la vulnérabilité (individu/organisation)

- Référence publique à la vulnérabilité

Lors de la déclaration, toutes ces informations doivent être fournies par l’individu ou une organisation.

De plus, si vous n'êtes pas un CNA et souhaitez signaler la vulnérabilité, vous pouvez la soumettre directement au CVE si l'entreprise du fournisseur/produit n'est pas un CNA.

Supposons que le fournisseur soit un CNA dans la liste des partenaires du programme CVE. Vous devrez leur signaler la vulnérabilité directement au lieu de CVE.

Cependant, avant tout cela, vous devez vous assurer que la vulnérabilité répond aux exigences minimales avant d’essayer de la signaler à qui que ce soit. Le strict minimum inclut la vulnérabilité qui a été non signalé précédemment, et il devrait ne pas être un produit couvert par le CNA (si vous le signalez à titre individuel).

De plus, cela fait une différence si la vulnérabilité a une référence publique sur le Web. Sinon, même si le CVE est accepté, il sera affiché comme «RÉSERVÉ» jusqu'à ce que vous fournissiez une URL contenant des informations publiques à ce sujet.

What is a CVSS?

Le Common Vulnerability Scoring System (CVSS) vous permet de connaître la gravité (ou l'impact) de la faille de sécurité signalée dans le CVE. CVSS n'est pas géré par la même organisation responsable des CVE.

Il appartient et est géré par une autre organisation à but non lucratif basée aux États-Unis, FIRST.org.

CVSS a une spécification particulière sur la façon dont les métriques sont calculées et évolue constamment pour suivre la complexité des vulnérabilités. Lors de la rédaction de ces lignes, CVSS 3.1 est la dernière spécification à laquelle tout le monde se réfère.

Bien que le système de numérotation des scores de 0 à 10 soit aussi simple qu'il y paraît, il comporte trois groupes de mesures.

Les note de base c'est la gravité de la vulnérabilité. Puis un score temporel change avec le temps en raison d’interactions externes avec la vulnérabilité. Enfin, il y a un score environnemental spécifiques à son impact sur une organisation particulière affectée par le CVE.

Les métrique de base est aussi appelé le «vulnérabilité» composant. Il examine comment une vulnérabilité est exploitée et ce qui la rend plus efficace. Des éléments tels que les moyens d'exploitation (à distance/local), les conditions externes, le niveau de privilège, l'interaction de l'utilisateur et son impact.

Les métrique temporelle change en fonction des conditions et du temps, car il détermine si le code permettant d'exploiter la vulnérabilité est accessible au public ou si la vulnérabilité n'est pas corrigée. Il prend également en compte si la vulnérabilité contient des détails avec le rapport.

Parfois, la cause première d’une vulnérabilité n’est pas connue. Dans de tels cas, le score diminue et si chaque détail associé au CVE est spécifique, le score est plus élevé.

En fin de compte, le métrique environnementale est spécifique au fournisseur ou à l’organisation concernée. Il prend en compte l'impact de la vulnérabilité, l'actif affecté et la mesure de l'impact qu'il aura sur la disponibilité, la confidentialité et l'intégrité.

On peut également l'appeler «métriques de base modifiées» car il prend en compte les mêmes facteurs mais uniquement pour une organisation spécifique.

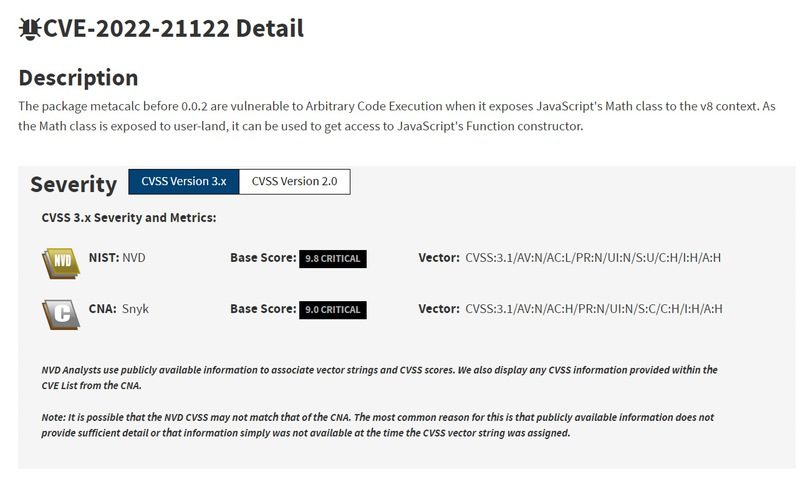

Voici à quoi cela ressemble dans la base de données nationale sur les vulnérabilités (NVD) pour les CVE :

On voit surtout le note de base dans chaque base de données. Vous pouvez ou non trouver les autres scores dans l’une des bases de données de vulnérabilités.

La plage du groupe de scores de base ressemble à ceci :

- 0 → Aucun

- 0.1-3.9 → Faible

- 4.0-6.9 → Medium

- 7.0-8.9 → Haute

- 9.0-10.0 → Critical

Plus le score est élevé, plus il est grave.

Ainsi, si un CVE inclut un score de base plus élevé, il doit être traité en priorité pour trouver une solution ou se défendre contre celui-ci.

How Are the Scores Calculated?

Il existe plusieurs aspects d'une vulnérabilité, comme si elle influence la disponibilité et l'intégrité des données ou les privilèges requis pour les exploiter.

Pour les mesures de base, le score CVSS, les facteurs incluent :

- Vecteur d'attaque (local/physique, réseau, etc.)

- Complexité d'attaque

- Privilège requis

- Impact sur la confidentialité

- Impact sur l'intégrité

- Interaction de l'utilisateur

- Domaine

- Impact sur la disponibilité

Le calcul repose sur une équation spécifiée par FIRST.org, l'organisation responsable du CVSS.

Ce n’est pas aussi simple que de mentionner une formule ; il existe des sous-formules, et vous devez vous référer à ses spécifications officielles document pour calculer un score :

ISS = 1 – [(1-Confidentialité) x (1 – Intégrité) x (1 – Disponibilité)]

ISS, voici le sous-score d’impact. Le reste des métriques de la formule ont une certaine valeur constante comme suit :

Confidentialité/Intégrité/Disponibilité → Élevé (0.56) | Faible (0.22) | Aucun (0)

Si cela semble complexe, on peut aussi utiliser le Calculateur de NVD pour générer les scores de tous les groupes de métriques sans se soucier de la façon dont ils sont calculés.

Top CVE Listings

Les CVE les plus performants (ou les plus populaires) signalés ne sont pas nécessairement ceux avec le score CVSS le plus élevé.

De temps en temps, un CVE peut affecter de nombreux logiciels et organisations qui l'utilisent, ce qui en fait un sujet dont il faut être plus conscient.

Par exemple, CVE-2021-41617 est une vulnérabilité qui permet une élévation de privilèges dans OpenSSH. Bien qu’il ait été signalé en 2021, il a également été récemment mis à jour.

Sans oublier la vulnérabilité Log4j d'Apache (CVE-2021-44228) qui a inquiété l'ensemble du secteur et a encouragé les agences de sécurité comme la CISA à émettre orientation publique sur elle.

Vous pouvez parcourir les bases de données de vulnérabilités pour filtrer les principaux CVE que vous trouvez concernant. Mais il n’existe pas de classement spécifique pour filtrer les meilleurs CVE.

CVE and CVSS: Collaboration for Better Cybersecurity

Bien que les objectifs du CVE et du CVSS diffèrent, les deux aident le monde de la cybersécurité à améliorer ses défenses.

Les CVE aident les développeurs et les experts en cybersécurité à connaître les vulnérabilités associées à un produit ou un système.

D'un autre côté, CVSS rend les informations plus significatives en nous indiquant à quel point le rapport CVE est vital et sa priorité pour l'organisation/le fournisseur.

Vous pouvez consulter la Base de données nationale sur la vulnérabilité or Vuldb à titre d'exemple.

Base de données nationale sur la vulnérabilité

Les Base de données nationale sur la vulnérabilité (NVD) est une base de données soutenue par le gouvernement américain et maintenue par le National Institute of Standards and Technology (NIST).

Lorsque vous visitez le site Web, vous pouvez parcourir toutes les vulnérabilités connues dans le monde de la cybersécurité et vérifier les dernières signalées. Vous obtenez tous les détails nécessaires sur la vulnérabilité, y compris le CVE, le CVSS (selon les dernières spécifications), l'heure signalée et la date de publication.

VulDB

VulDB est une base de données de vulnérabilités qui offre un accès limité aux dernières informations gratuitement.

Il propose un abonnement premium pour obtenir de meilleures informations sur la vulnérabilité. Les utilisateurs qui ont besoin d’assistance, de détails techniques, de couverture, de renseignements sur les menaces, etc. peuvent opter pour l’abonnement payant.

D'autre part, un avis de sécurité peut répertorier les CVE selon son CVSS pour souligner leur importance ou refléter leur ordre de priorité.

Par exemple:

- Avis de sécurité d'Ubuntu: Ils décrivent la vulnérabilité et les packages concernés ainsi que les CVE associés

- Bulletin de sécurité Android : Il répertorie le produit concerné ainsi que les CVE

Dans certains cas, comme Microsoft, vous devez vous inscrire pour recevoir des notifications de sécurité et rester au courant des dernières nouveautés.

Par nature, ils n’ont tous deux aucune limitation. Cependant, ils ne vous donnent pas une image complète d'une vulnérabilité. Vous devez toujours rechercher et en savoir plus sur le CVE signalé à l'aide d'une base de données de vulnérabilités et évaluer le produit ou le système pour voir comment il peut être corrigé ou défendu.

N'oubliez pas que CVE et CVSS pourraient être inutiles pour les utilisateurs finaux. Vous devriez vous concentrer sur bases de la cybersécurité à la place.

FAQ

CVE est une liste de failles de sécurité connues et de certaines données associées telles que la date de découverte, une brève description et le fournisseur qui y est associé. CVSS est un système de notation qui aide les experts en cybersécurité à connaître l'impact d'une CVE.

Ils sont tous deux gérés par différentes organisations à but non lucratif basées aux États-Unis, mais ils se complètent dans toutes sortes de cas d'utilisation pour contribuer à améliorer l'état de la cybersécurité.

Récapitulation

Nous avons besoin de beaucoup d’informations pour les stratégies de cybersécurité. Parfois, cela peut être écrasant.

Cependant, faire référence aux normes CVE et CVSS rend les choses plus simples.

CVE et CVSS sont des éléments essentiels à prendre en compte et ont ouvert la voie à de meilleures bases de données de vulnérabilités. De plus, ceux-ci rendent les informations sur les failles de sécurité accessibles et faciles à comprendre. Vous avez besoin des deux pour gagner le jeu de la cybersécurité.

Vous pouvez également explorer certains des meilleurs logiciel de gestion des vulnérabilités pour protéger vos systèmes contre les menaces de sécurité et sécuriser vos données.

-

Diplômé en informatique avec une passion pour explorer et écrire sur diverses technologies. Lorsqu'il n'écrit pas, ce sont généralement ses chats qui l'occupent.

-

Narendra Mohan Mittal est stratège principal en stratégie de marque numérique et éditeur de contenu avec plus de 12 ans d'expérience polyvalente. Il est titulaire d'un M-Tech (médaillé d'or) et d'un B-Tech (médaillé d'or) en informatique et ingénierie.

... lire la suite