Las contraseñas han sido una preocupación desde hace mucho tiempo. Es notorio que muchos de nosotros utilizamos contraseñas débiles y predecibles, e incluso cuando no lo hacemos, recordar las complejas se convierte en un desafío.

El hecho inquietante es que incluso las contraseñas seguras con combinaciones intrincadas no son inmunes a phishing y estafas. Los administradores de contraseñas fueron la solución temporal, pero tienen sus deficiencias y vulnerabilidades.

Pero el horizonte trae algo prometedor: después de casi diez años de desarrollo, las claves de acceso están destinadas a revolucionar nuestra seguridad digital. A continuación se ofrece una introducción a lo que son, cómo están configurados para cambiar el panorama de la autenticación digital y lo que esto significará para su aplicación de consumo.

Understanding Passkeys

En lugar de la combinación tradicional de nombre de usuario y contraseña, una clave de acceso proporciona un método más seguro y sencillo para iniciar sesión en plataformas en línea. La belleza de las claves de acceso reside en su dependencia de la criptografía de clave pública. Sin profundizar demasiado en los tecnicismos, cada vez que inicia sesión, su dispositivo recibe una credencial de inicio de sesión única.

Este proceso minimiza el riesgo de que los piratas informáticos obtengan su información. Este avance es el resultado de los esfuerzos de la Alianza FIDO, un consorcio de gigantes tecnológicos como Apple, Google, Microsoft y muchos otros, que reconocieron la urgente necesidad de un método de autenticación más seguro.

How Do Passkeys Work?

Las claves de acceso se encuentran bajo el paraguas de autenticación web (WebAuthn). Este sistema aprovecha la criptografía de clave pública, un método probado utilizado por varias plataformas de pago y mensajería segura.

Aquí hay un breve desglose:

- Claves públicas y privadas: Al crear la cuenta, se generan dos claves. No es necesario que la clave pública, que se almacena en los servidores del servicio, sea confidencial. Por el contrario, la clave privada permanece protegida en su dispositivo.

- Proceso de autenticación: Al iniciar sesión, el servicio utiliza su clave pública para cuestionar su dispositivo. La clave privada de su dispositivo supera este desafío sin revelar ningún detalle confidencial. Esto garantiza una autenticación segura y a prueba de piratas informáticos.

Para los usuarios, este proceso sigue siendo en gran medida invisible. Todo lo que encontrará será un simple dispositivo o navegador que le solicite un PIN o una verificación biométrica, como FaceID o TouchID.

Las claves de acceso tienen una capa adicional que sincroniza estas claves entre los respectivos servicios en la nube de las grandes tecnologías (Apple, Google, Microsoft). Esta importante capa llena la brecha en la experiencia del usuario, permitiendo un cambio fluido entre dispositivos sin volver a registrar claves, lo que se ha considerado una brecha importante para la adopción generalizada de FIDO2.

Debido a que las claves de acceso, por definición, abarcan múltiples factores, cumplen con la definición de Autenticación multifactor (MFA), cumpliendo concretamente lo siguiente:

- Factor de posesión (algo que tienes) – El usuario posee el dispositivo que contiene la clave privada.

- Factor de inherencia o factor de conocimiento – Los datos biométricos del usuario (FaceID, Touch ID, Fingerprint) o el código PIN del dispositivo

Estas propiedades convierten a las claves de acceso en un único factor de autenticación válido para escenarios de inicio de sesión o complementan otros factores en escenarios de autenticación intensificada. Mira esto Demostración de claves de paso para una implementación en el mundo real.

Device Compatibility

Por el momento, la funcionalidad multiplataforma para claves de acceso sigue siendo un trabajo en progreso. Los dispositivos iOS y macOS de Apple admiten claves de acceso, al igual que los dispositivos Android de Google. Microsoft también está mejorando su soporte para claves de acceso, con importantes actualizaciones en el horizonte.

Aquí hay una actualización lista de soporte de dispositivos.

What can you do to start implementing passkeys?

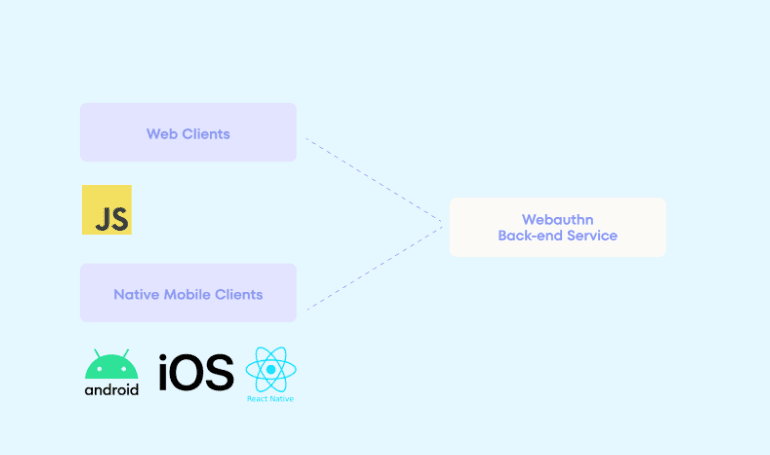

La implementación de claves de acceso puede ser sencilla, siempre que se cuente con la infraestructura necesaria. Una pieza fundamental en su arquitectura es un servidor o servicio de back-end de WebAuthn, que proporciona los puntos finales de API de back-end para gestionar el ciclo de vida completo de la gestión de claves de acceso.

Una vez que se establece un servicio WebAuthn, es necesario acceder a las bibliotecas y los SDK del lado del cliente para realizar las ceremonias de inscripción y verificación del lado del cliente. La buena noticia es que ahora existen muchas bibliotecas del lado del cliente ampliamente disponibles que pueden simplificar el proceso. Por ejemplo, Authsignal proporciona la siguiendo los SDK aquí:

- SDK de Javascript para claves de acceso

- React Native SDK para claves de acceso

- SDK de iOS para claves de acceso

- SDK de Android para claves de acceso

Es importante señalar que la integración técnica es sólo una parte de una implementación más amplia. Se deben comprender bien la experiencia del usuario y las consideraciones de seguridad. El consideraciones de implementación de clave de acceso se explican en detalle en una publicación de blog.

Passkeys, the future is now.

Ahora nos encontramos en la interesante intersección de la rápida madurez de la tecnología Passkeys. Los navegadores y dispositivos modernos, especialmente en los ecosistemas de Apple y Android, admiten ampliamente Passkeys, y las principales aplicaciones de consumo ahora están lanzando funciones de Passkey (por ejemplo, Kayak, TikTok). Finalmente, la integración técnica se ha simplificado con soluciones de clave de acceso listas para usar como Authsignal, que ofrece todos los componentes, como un servicio WebAuthn back-end y SDK de cliente.

No debería haber excusas ni barreras importantes para que su aplicación adopte claves de acceso como una parte fundamental de la forma en que interactúa con sus clientes, ofreciéndoles una experiencia de usuario perfecta pero, lo que es más importante, una que sea altamente segura.