Geekflare est soutenu par notre public. Nous pouvons gagner des commissions d'affiliation en achetant des liens sur ce site.

-

Qu'est-ce qu'un pare-feu réseau et comment cela aide-t-il à arrêter les attaques?

Croyez-vous ce célèbre dicton?

Qu'est-ce qu'un pare-feu réseau et comment cela aide-t-il à arrêter les attaques?

Croyez-vous ce célèbre dicton? -

10+ types courants de piratage et de piratage en cybersécuritéLes récents progrès technologiques ont entraîné d'énormes innovations pour répondre aux besoins des entreprises et des utilisateurs modernes.

-

9 défis et risques du cloud computing et stratégies pour les prévenirLe cloud computing est de plus en plus adopté au fil des années. Il offre de nombreux avantages aux organisations de toutes tailles et aux individus en termes d'évolutivité, de vitesse, de performances et de flexibilité.

-

Médiation publicitaire - Une nouvelle façon de monétiser votre site Web à son plein potentielLa création d'un site Web n'est que la première étape, mais développer votre base de visiteurs et en tirer de l'argent réel demande beaucoup d'efforts et de temps.

-

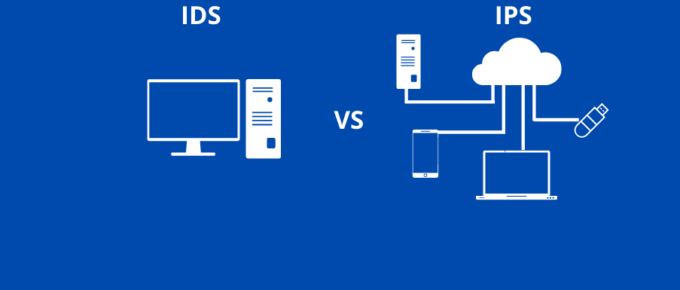

8 outils IDS et IPS pour une meilleure visibilité et sécurité du réseauUn système de détection d'intrusion (IDS) et un système de prévention d'intrusion (IPS) sont d'excellentes technologies pour détecter et prévenir les activités malveillantes sur vos réseaux, systèmes et applications.

-

9 stratégies pour surveiller votre concurrenceQue vous soyez expérimenté ou nouveau dans le marketing numérique, la surveillance des concurrents est essentielle pour rester informé des tendances actuelles et prendre des décisions rentables.

-

6 Hébergement TYPO3 fiable pour les petites et moyennes entreprises

Choisir un fournisseur d'hébergement Web sur lequel vous pouvez compter est la première étape pour créer un site Web TYPO3 réussi pour votre entreprise.

6 Hébergement TYPO3 fiable pour les petites et moyennes entreprises

Choisir un fournisseur d'hébergement Web sur lequel vous pouvez compter est la première étape pour créer un site Web TYPO3 réussi pour votre entreprise. -

Comment choisir un hébergeur pour votre nouveau site Web : un guide détaillé

Choisir le meilleur hébergeur pour votre site Web est crucial pour offrir une expérience utilisateur inégalée et assurer le succès de votre entreprise. Il apportera fiabilité, sécurité et performances pour ravir vos visiteurs, multiplier votre trafic et générer plus de revenus.

Comment choisir un hébergeur pour votre nouveau site Web : un guide détaillé

Choisir le meilleur hébergeur pour votre site Web est crucial pour offrir une expérience utilisateur inégalée et assurer le succès de votre entreprise. Il apportera fiabilité, sécurité et performances pour ravir vos visiteurs, multiplier votre trafic et générer plus de revenus. -

Sécurisez vos mots de passe professionnels et vos informations sensibles avec 1Password

La protection des mots de passe et des informations sensibles est plus que jamais essentielle avec les cyberattaques croissantes.

Sécurisez vos mots de passe professionnels et vos informations sensibles avec 1Password

La protection des mots de passe et des informations sensibles est plus que jamais essentielle avec les cyberattaques croissantes. -

Qu'est-ce que l'Edge Computing et quelles sont ses applications ?

L'informatique de périphérie vise à optimiser les applications Web et les appareils Internet et à minimiser l'utilisation de la bande passante et la latence dans les communications. Cela pourrait être l'une des raisons de sa popularité rapide dans l'espace numérique.

Qu'est-ce que l'Edge Computing et quelles sont ses applications ?

L'informatique de périphérie vise à optimiser les applications Web et les appareils Internet et à minimiser l'utilisation de la bande passante et la latence dans les communications. Cela pourrait être l'une des raisons de sa popularité rapide dans l'espace numérique. -

Comprendre l'informatique sans serveur pour le débutant

Lorsque nous parlons d'informatique « sans serveur », beaucoup supposent qu'il n'y a pas de serveur dans ce modèle pour faciliter l'exécution du code et d'autres tâches de développement. C'est une simple idée fausse.

Comprendre l'informatique sans serveur pour le débutant

Lorsque nous parlons d'informatique « sans serveur », beaucoup supposent qu'il n'y a pas de serveur dans ce modèle pour faciliter l'exécution du code et d'autres tâches de développement. C'est une simple idée fausse. -

IDS vs IPS : un guide complet des solutions de sécurité réseau

Les problèmes de cybersécurité augmentent et se compliquent à mesure que la technologie progresse.

IDS vs IPS : un guide complet des solutions de sécurité réseau

Les problèmes de cybersécurité augmentent et se compliquent à mesure que la technologie progresse. -

Qu'est-ce qu'une carte des parties prenantes et comment en créer une [5 outils] ?

Connaître les parties prenantes, leurs intérêts et la manière dont ils peuvent influencer un projet sont essentiels à son succès, c'est pourquoi les cartes des parties prenantes deviennent populaires de nos jours.

Qu'est-ce qu'une carte des parties prenantes et comment en créer une [5 outils] ?

Connaître les parties prenantes, leurs intérêts et la manière dont ils peuvent influencer un projet sont essentiels à son succès, c'est pourquoi les cartes des parties prenantes deviennent populaires de nos jours. -

Qu'est-ce que Zero Trust Security? Un guide d'introduction

Zero Trust est une stratégie de défense proactive, c'est pourquoi les technologies qui la soutiennent observent une adoption plus large ces jours-ci en réponse à des problèmes de sécurité accrus.

Qu'est-ce que Zero Trust Security? Un guide d'introduction

Zero Trust est une stratégie de défense proactive, c'est pourquoi les technologies qui la soutiennent observent une adoption plus large ces jours-ci en réponse à des problèmes de sécurité accrus. -

5 plates-formes d'hébergement MEAN Stack fiables

Le processus de développement logiciel nécessite un ensemble de technologies et d'outils pour créer, tester et déployer des applications et des sites Web.

5 plates-formes d'hébergement MEAN Stack fiables

Le processus de développement logiciel nécessite un ensemble de technologies et d'outils pour créer, tester et déployer des applications et des sites Web. -

Qu'est-ce que GitLab et où l'héberger?

Dans le développement logiciel, les services de contrôle de version sont essentiels à la gestion des référentiels git de votre projet.

Qu'est-ce que GitLab et où l'héberger?

Dans le développement logiciel, les services de contrôle de version sont essentiels à la gestion des référentiels git de votre projet. -

7 Meilleur logiciel de stockage d'objets auto-hébergé compatible S3

Les données stimulent les entreprises en ligne. N'est-ce pas?

7 Meilleur logiciel de stockage d'objets auto-hébergé compatible S3

Les données stimulent les entreprises en ligne. N'est-ce pas? -

Que sont les pare-feu avec état et sans état?

La protection de votre réseau d'entreprise est devenue plus que jamais essentielle.

Que sont les pare-feu avec état et sans état?

La protection de votre réseau d'entreprise est devenue plus que jamais essentielle.

Alimentez votre entreprise

Certains des outils et services pour aider votre entreprise à se développer.

-

Invicti utilise Proof-Based Scanning™ pour vérifier automatiquement les vulnérabilités identifiées et générer des résultats exploitables en quelques heures seulement.Essayez Invicti

-

Web scraping, proxy résidentiel, proxy manager, web unlocker, moteur de recherche et tout ce dont vous avez besoin pour collecter des données Web.Essayez Brightdata

-

Monday.com est un système d'exploitation de travail tout-en-un pour vous aider à gérer les projets, les tâches, le travail, les ventes, le CRM, les opérations, workflowset plus encore.Essayez Monday

-

Intruder est un scanner de vulnérabilités en ligne qui détecte les failles de cybersécurité de votre infrastructure, afin d'éviter des violations de données coûteuses.Essayez Intruder